SSH چیست؟ راهنمای کامل

SSH (Secure Shell) یک پروتکل شبکهای امن است که برای اتصال به سیستمهای راه دور و مدیریت آنها از طریق اینترنت یا شبکههای ناامن استفاده میشود. SSH به کاربران اجازه میدهد تا دستورات را روی سیستمهای راه دور اجرا کنند، فایلها را انتقال دهند و تنظیمات سیستم را به صورت امن انجام دهند. این پروتکل به دلیل استفاده از تکنیکهای رمزنگاری، ارتباطات امن و حفاظتشدهای را فراهم میکند.

SSH چیست؟ راهنمای کامل برای آشنایی با پروتکل SSH

تاریخچه و معرفی SSH

SSH اولین بار توسط Tatu Ylönen در سال 1995 به منظور جایگزینی پروتکلهای ناامن مانند Telnet توسعه داده شد. دلیل اصلی توسعه آن جلوگیری از حملات “شنود” (eavesdropping) و سوء استفاده از شبکههای ناامن بود.

مزایای استفاده از SSH

- امنیت بالا: SSH از رمزنگاری قوی برای تضمین امنیت دادهها استفاده میکند. این پروتکل تضمین میکند که اطلاعات در حین انتقال دستکاری نمیشود و کسی نمیتواند آنها را شنود کند.

- انتقال فایل امن: با استفاده از پروتکلهای SCP و SFTP که بر پایه SSH هستند، میتوانید فایلها را به صورت امن میان سیستمهای محلی و راه دور منتقل کنید.

- مدیریت سیستمهای راه دور: SSH به مدیران سیستمها امکان میدهد که از هر مکانی به سیستمهای راه دور متصل شوند و دستورات را اجرا کنند.

- احراز هویت قوی: SSH از دو روش اصلی احراز هویت پشتیبانی میکند:

- نام کاربری و رمز عبور: برای اتصال سریع و آسان به سرورهای راه دور.

- کلیدهای عمومی و خصوصی: به عنوان یک روش احراز هویت قویتر و امنتر، که کاربران با تولید یک جفت کلید خصوصی/عمومی، بدون نیاز به رمز عبور میتوانند به سرور متصل شوند.

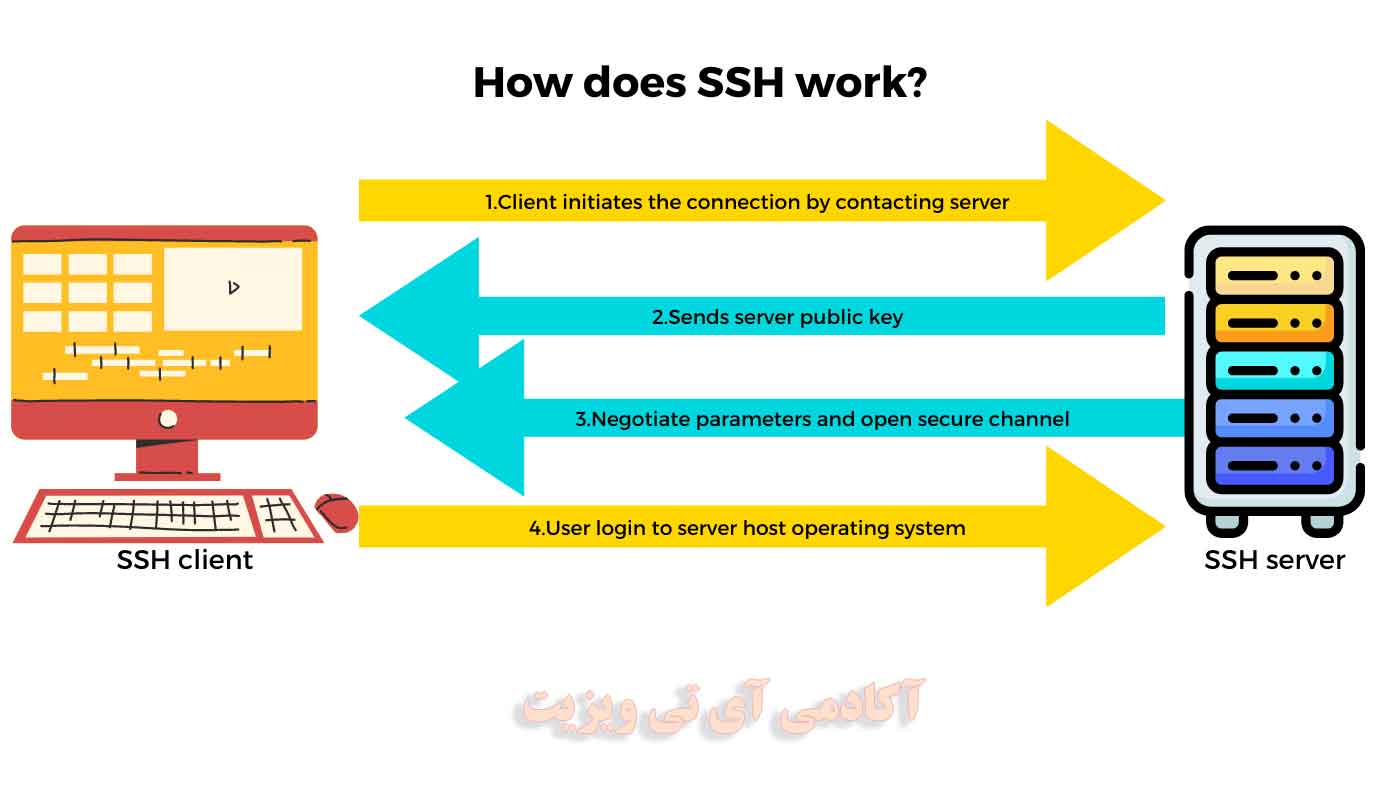

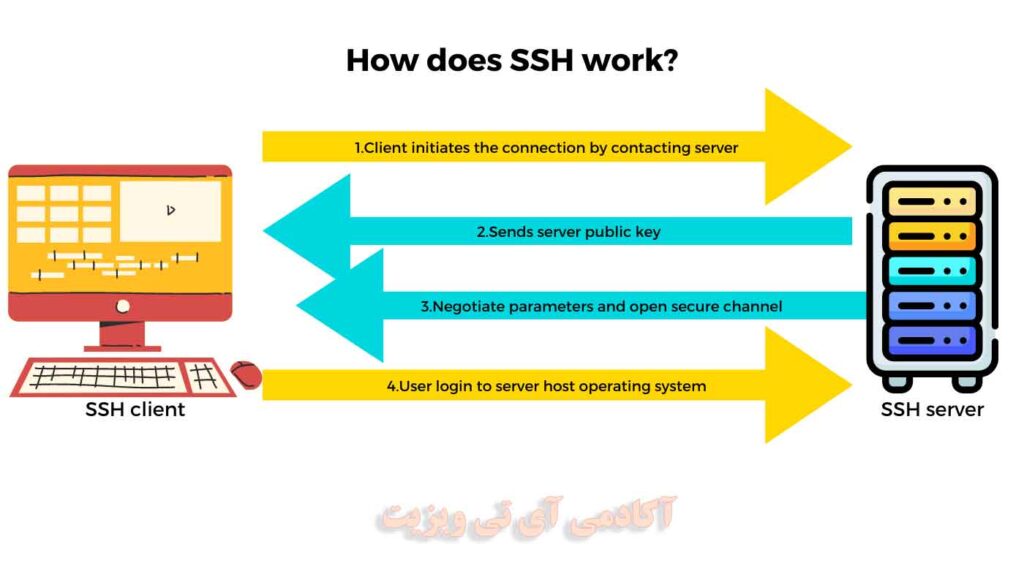

نحوه کار SSH

SSH با استفاده از رمزنگاری نامتقارن کار میکند. هنگامی که کلاینت به سرور SSH متصل میشود، سرور یک کلید عمومی را برای کلاینت ارسال میکند. کلاینت از این کلید عمومی برای رمزگذاری اطلاعات استفاده میکند و تنها سرور میتواند این اطلاعات را با استفاده از کلید خصوصی خود رمزگشایی کند.

- شروع اتصال: کلاینت درخواست اتصال به سرور ارسال میکند.

- احراز هویت: سرور از کلاینت میخواهد که خود را شناسایی کند. اگر از کلیدهای SSH استفاده شود، کلاینت با کلید خصوصی خود احراز هویت میکند.

- رمزنگاری: پس از احراز هویت موفقیتآمیز، یک تونل امن بین کلاینت و سرور ایجاد میشود و تمام ارتباطات بعدی رمزگذاری میشود.

استفادههای مختلف از SSH

1. اتصال به سرور راه دور

یکی از رایجترین کاربردهای SSH اتصال به سرورهای راه دور برای مدیریت سیستم است. این کار به مدیران سیستم امکان میدهد از هر مکانی به سرورها متصل شوند و دستورات را اجرا کنند.

دستور اتصال:

ssh username@hostnameبه عنوان مثال، برای اتصال به سرور با IP 192.168.1.100:

ssh user@192.168.1.1002. انتقال فایل

SSH همچنین از پروتکلهای SCP و SFTP برای انتقال فایلهای امن استفاده میکند.

مثال انتقال فایل با SCP:

scp file.txt username@remote:/path/to/destination3. تونلسازی SSH

تونلسازی SSH به شما امکان میدهد که ترافیک شبکه را از طریق یک اتصال SSH امن منتقل کنید، که برای حفاظت از ارتباطات شبکهای در محیطهای ناامن استفاده میشود.

مثال تنظیم تونل SSH:

ssh -L 8080:localhost:80 user@remote_serverنکات امنیتی در استفاده از SSH

- استفاده از کلیدهای SSH: برای افزایش امنیت، توصیه میشود از کلیدهای عمومی/خصوصی برای احراز هویت استفاده کنید، به جای استفاده از رمز عبور ساده.

- غیر فعال کردن ورود با رمز عبور: برای جلوگیری از حملات brute-force، میتوانید ورود با رمز عبور را غیرفعال کرده و تنها از کلیدهای SSH استفاده کنید.

- تغییر پورت پیشفرض SSH: پورت پیشفرض SSH 22 است. تغییر این پورت به عدد دیگری میتواند حملات خودکار به سرور شما را کاهش دهد.

نتیجهگیری

SSH یکی از پروتکلهای اصلی برای مدیریت و ارتباط با سرورهای راه دور به صورت امن است. با استفاده از رمزنگاری قوی، احراز هویت مطمئن و ابزارهای متنوع مانند SCP و SFTP، SSH امکان مدیریت موثر و امن سیستمها را فراهم میکند. با استفاده از کلیدهای SSH و تنظیمات امنیتی مناسب، میتوان امنیت بیشتری را در ارتباطات SSH تضمین کرد.

منابع

- Ylönen, T. (1996). “The SSH (Secure Shell) Remote Login Protocol”. Internet Draft.

- Barrett, D., Silverman, R., & Byrnes, B. (2005). SSH, The Secure Shell: The Definitive Guide. O’Reilly Media.

- MySQL Documentation. “Using Secure Shell (SSH) to Secure MySQL Connections”. Available at: dev.mysql.com.